网站图片防盗技术实现与应用(PHP,javaScript)

1.无需注册登录,支付后按照提示操作即可获取该资料.

2.资料以网页介绍的为准,下载后不会有水印.资料仅供学习参考之用.

密 惠 保

网站图片防盗技术实现与应用(PHP,javaScript)(论文说明书10000字,插件代码)

摘 要

本文根据网络上提供的多种网站图片防盗的方式进行分析,并将实用的防盗方式进行实现,同时对客户端盗取图片与服务端盗链图片进行了深入的研究。

论文主要研究:客户端防盗方式的实现以及服务端防盗链的研究。

研究结果:实现客户端防盗的开发版本的插件,以及对服务端防盗链提出理论上的解决方式。

本文特色:基本实现了目前客户端防盗方式的基本方法。

关键词:客户端防盗,服务端防盗链,图片,插件,javaScript,前端,开发

Abstract

The article provides an analysis about ways of anti-steal images on internet , at the same time achieving some ways . By comparing client stealing and server stealing , this article also provides the detail of antisteal images.

Main research: achieving some ways of anti-steal images.

Result : achieving client plugins and providing solutions of server antistealing images.

Feature : achieving client plugins including most ways on internet.

Keyword: client , server , image , plugins , javaScript , front-end , development

本插件的主要目的是研发一款能够最大程度防止网站图片被盗用的的插件,能够更好的保护图片的版权,减少图片所有者的利益损失。目前是针对开发人员所设计的插件,因为要求每一个用户来安装防盗的插件太困难,所以在开发阶段就直接将插件植入到网站之中,在用户打开网页时就能起到图片防盗的效果。这么做的优势在于,用户无法逃避图片防盗插件的作用,被强制性的进入一个带有图片防盗效果的页面,同时增加了图片防盗的成功率。

[资料来源:http://think58.com]

目录

第一章绪论 1

1. 什么是要实现图片防盗 1

1.1图片防盗的难度 1

2. 图片防盗的方式 1

3. 最终实现的成果 1

3.1前端实现方式与采用技术 2

3.2后端实现方式和采用技术 2

第二章客户端图片防盗方式的研究 3

1.客户端防盗的方式有哪些 3

1.1客户端图片防盗的难度 3

1.2客户端防盗的主要方式 3

2.客户端防盗方式的利弊 5

3.客户端防盗方式的深入分析 5

3.1禁用右键使用 5

3.2生成遮罩层 5

3.3自定义遮罩层 6

3.4切割图片方式 6

3.5修改图片地址方式 7

3.6添加真实水印 7

第三章客户端图片防盗需求分析 8

1. 引言 8

1.1编写目的 8

1.2项目风险 8

1.3预期读者阅读建议 8

1.4产品范围 9

2. 系统总体概述 9

2.1目标 9

2.2用户类和特征 10

2.3运行环境 10

2.4设计和实现上的限制 10 [资料来源:http://think58.com]

2.5假设和依赖 11

3. 外部接口需求 11

3.1用户界面 11

3.2硬件接口 11

3.3软件接口 11

3.4通讯接口 12

4. 系统特性 12

4.1说明和优先级 12

4.2激励/响应序列 12

4.3功能需求 12

5.非功能需求 14

5.1性能需求 14

5.2安全措施需求 14

5.3安全性需求 14

5.4操作需求 15

5.5软件质量属性 15

5.6业务规则 15

5.7用户文档 15

第四章 客户端防盗方式的实现 16

1.禁用右键方式 16

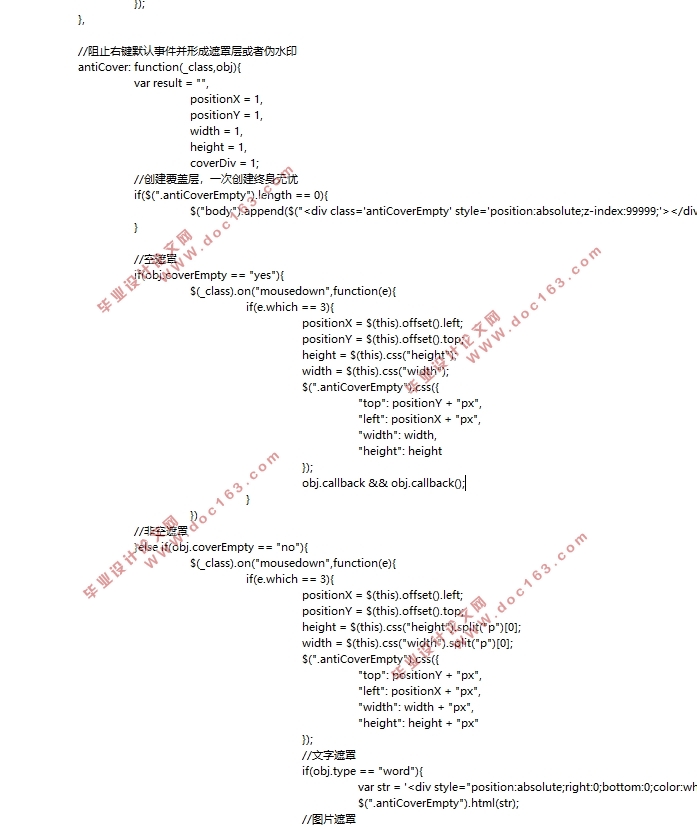

2.遮罩层和自定义遮罩 16

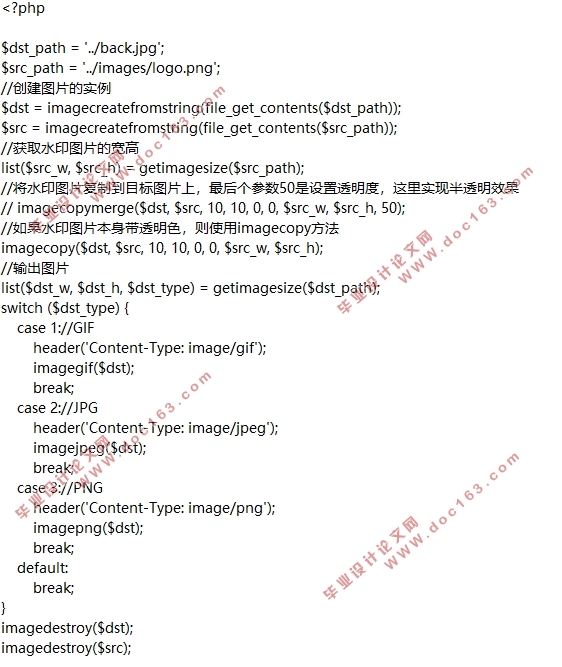

3.PHP真实水印添加 19

第五章服务端防盗链方式的解决方案 21

1.什么是盗链 21

[资料来源:http://think58.com]

2.什么是防盗链系统 21

3.实现防盗链的关键 21

4.防盗链的解决方案 22

4.1方案一:跟踪referer 22

4.2方案二:部分网页可以进行登陆信息的验证 23

4.3方案三:使用cookie动态记录网页信息 24

4.4方案四:post请求 24

4.5方案五:图片验证码 24

4.6方案六:使用动态秘钥 24

4.7方案七:url动态hash值 24

5.服务端图片防盗链方式的总结 25

第六章总结 27

参考文献 28

致谢 30

[资料来源:http://www.THINK58.com]