数据挖掘的网络入侵的分析与检测论文

1.无需注册登录,支付后按照提示操作即可获取该资料.

2.资料以网页介绍的为准,下载后不会有水印.资料仅供学习参考之用.

密 惠 保

摘 要

入侵检测是信息安全保障体系结构中的一个重要组成部分。总体上,传统建立入侵检测系统的方法系统建立速度慢、更新代价高,而且对日益更新的网络设施和层出不穷的攻击方法显得缺乏有效性、适应性和可扩展性。

本文介绍了一种基于数据挖掘技术建立入侵检测系统的方法。该方法是从原始审计记录中归纳学习分类规则并利用这些规则建立入侵检测模型。用规则建立一个有效的入侵检测系统的关键问题是首先从大量审计数据中提取出具有代表性的系统特征,用于描述程序或用户的行为,因此自动构造特征是本文的主要贡献。

最后,在一个入侵检测实验中测试了这个入侵检测模型的有效性。

[资料来源:http://think58.com]

关键词:入侵检测,数据挖掘,分类模型,频繁模式,特征构造, Intrusion detection,Data mining,Classification model,Frequent pattern [资料来源:http://think58.com]

Abstract

Intrusion detection is an essential component of information security assurance infrastructure mechanisms. The traditional process of building Intrusion Detection Systems (IDS) is very slow, and expensive to update. Current IDS thus have limited effectively and extensibility in the face of rapid changed and updated network configurations, and poor adaptability in the face of new attack methods.

This thesis describes a method of building model for intrusion detection which is based on data mining technology. Classification rules are inductively learned from audit records and used as intrusion detection models. A critical requirement for the rules to be effective detection models is that a set of appropriate features needs to be first constructed and include in audit records.

In the end, the effectiveness of this method is evaluated in an experiment.

Keywords: Intrusion detection;Data mining;Classification model;Frequent pattern

[资料来源:http://think58.com]

数据挖掘技术概述

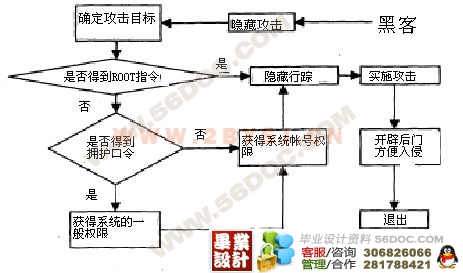

1、入侵检测技术可以分为两类:

(1)滥用检测(Misuse Detection)滥用检测是利用已知的入侵方法和系统的薄弱环节识别非法入侵。该方法的主要缺点为:由于所有已知的入侵模式都被植入系统中,所以,一旦出现任何未知形式的入侵,都无法检测出来。但该方法的检测效率较高。

(2)异常检测(Anomaly Detection)异常检测是通过检查当前用户行为是否与已建立的正常行为轮廓相背离来鉴别是否有非法入侵或越权操作。该方法的优点是无需了解系统缺陷,适应性较强。但发生误报的可能性较高。

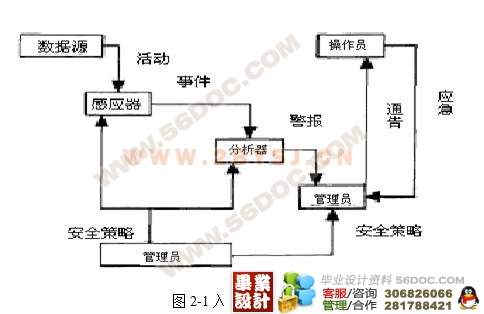

入侵检测系统中的用户行为主要表现为数据形式。根据数据的来源不同,入侵检测系统可以分为基于主机的和基于网络的两种。前者的数据来自操作系统的审计数据,后者来自网络中流经的数据包。由于用户的行为都表现为数据,因此,解决问题的核心就是如何正确高效地处理收集到的数据,并从中得出结论。

2、基于数据挖掘技术的入侵检测系统

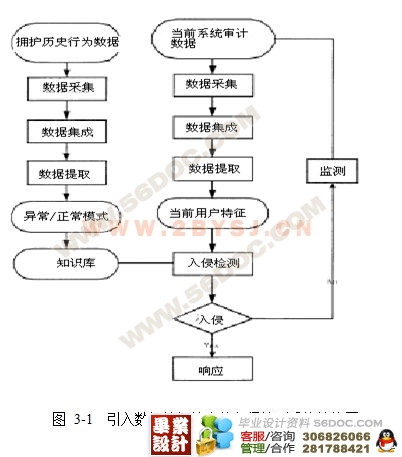

在入侵检测系统中使用数据挖掘技术,通过分析历史数据可以提取出用户的行为特征、总结入侵行为的规律,从而建立起比较完备的规则库来进行入侵检测。该过程主要分为以下几步:

数据收集基于网络的检测系统数据来源于网络,可用的工具有TCPDUMP等。 [来源:http://think58.com]

数据的预处理在数据挖掘中训练数据的好坏直接影响到提取的用户特征和推导出的规则的准确性。如果在入侵检测系统中,用于建立模型的数据中包含入侵者的行为,那么以后建立起的检测系统将不能对此入侵行为做出任何反应,从而造成漏报。由此可见,用于训练的数据必须不包含任何入侵,并且要格式化成数据挖掘算法可以处理的形式。

数据挖掘从预处理过的数据中提取用户行为特征或规则等,再对所得的规则进行归并更新,建立起规则库。

入侵检测依据规则库的规则对当前用户的行为进行检测,根据得到的结果采取不同的应付手段。

本文构建了一个基于数据挖掘关联分析方法的入侵检测系统,该系统主要用于异常检测。

该系统的数据来源是基于网络的,通过在网络中安放嗅探器来获取用户的数据包,然后采用协议分析的方法,丢弃有效负荷,仅保留包头部分,按特定的方法预处理后得到的数据包含7个字段:时间、源IP、源端口、目的IP、目的端口、连接的ID、连接状态。

由于TCP的连接建立包含3次握手过程,所以在所有收集的训练数据中会包括一些未能成功建立的连接,它们将对后面的数据挖掘过程产生负面影响,故应当去掉,仅保留那些反映网络正常情况的数据。对于UDP则不存在此问题,只需将每个UDP包都视为一次连接即可。采用APRIORI算法对数据进行挖掘。

[版权所有:http://think58.com]

目 录 26000字

摘 要 I

Abstract I

1 绪论 1

1.1 网络安全现状 1

1.2网络安全的威胁 2

1.3研究入侵检测的必要性 4

2 数据挖掘技术概述 6

2.1入侵检测系统原理 6

2.2 数据挖掘基本思想 7

2.3数据挖掘分类 9

2.3.1 数据挖掘处理过程模型 9

(毕业设计)

2.3.2 数据挖掘技术 11

2.3.3 数据挖掘研究方向与应用 11

3 网络入侵检测模型的过程与分析 12

3.1入侵检测技术(IDS)状现 12

3.2 入侵检测技术(IDS)的发展趋势 13

3.3数据挖掘技术算法 14

3.4 数据挖掘技术应用 18

3.5 检测系统工作原理及模块 20

3.6入侵检测过程分析 22

4 结论 28

致 谢 29

参考文献 30

[资料来源:http://THINK58.com]

[资料来源:http://think58.com]