计算机端口扫描程序的设计与实现(网络编程)

以下是资料介绍,如需要完整的请充值下载.

1.无需注册登录,支付后按照提示操作即可获取该资料.

2.资料以网页介绍的为准,下载后不会有水印.资料仅供学习参考之用.

密 惠 保

1.无需注册登录,支付后按照提示操作即可获取该资料.

2.资料以网页介绍的为准,下载后不会有水印.资料仅供学习参考之用.

密 惠 保

资料介绍:

摘 要

Internet快速的发展,为我们带来了方便同时也带给了我们信息安全担忧。在计算机信息安全管理中可以通过端口扫描收集系统的信息来自动监测远程或本地主机安全性弱点的程序,可以发现远程服务器的各种tcp端口的分配及提供的服务与他们的软件版本。从而让管理员间接的或直观的了解到远程主机所存在的安全问题。从而端口扫描技术得到人们的重视。

本文首先对端口扫描技术的基本原理,扫描方式,主流软件和发展情况进行了介绍,然后介绍了在本扫描器实现有的开发工具和开发环境,最后介绍设计者自己设计的端口扫描器的特色和设计方向。并根据自己端口扫描技术方面的学习,查找发现最近发展的网络扫描技术。

在经过论述新技术给端口扫描带来的冲击和机遇后,作者对端口扫描技术的前景进行了预测,特别是对于如何识别操作系统和安全扫描器的进行了一定的前景前瞻,对端口扫描器进行了一些可行性的建议。然后作者根据自己对端口扫描的理解,提出了自己对一个网络攻击者冲破防火墙进行有效信息收集工作的看法。作为一个攻击者应该知道如何针对有效利用扫描技术提出自己的看法,并对端口扫描技术的可用性进行总结。

关键词: TCP connect扫描 SCOKETS 系统识别 防火墙 TCP端口

ABSTRACT

The Internet is fast of development, brought for us the convenience also brought us a misgiving of information safety in the meantime. In the safety management of the calculator, we can monitor long range or native host safety weakness of procedure through a port scan collecting the system information, which can discover the allotment, service that providing and their own soft edition of various TCP port in long range server. Thereby, the administrators can manage the safety problem that the long range host existing directly or indirectly. Thus the port scans technique has gradually in focus of people’s attention.

This text introduce the basic principle, scanned way, essential software and development circumstance scans technical basic principle to the port first and scanned way, essential software of port scan technology firstly, and then introduce the development tool and development environment in this scanner. Finally, it introduces the special features and design direction of port scanner that the designer design himself. But also according to his own study of scan technique of port, we can to seek for the network scan technology that developed recently.

After discussion the impact and opportunity that new technique bring to the port scan, the author has been forecast the foreground of port scan technology base on his own comprehension, especially for how to identify the operate system and safe scanner, and put forward some feasible suggestions of the port scanner. Then the author brings forward his attitude on the work that aggressor’s breaking through fire wall to collect valid information. As an aggressor, he should know how to put forward his viewpoint of making use of scan technology effectively, Also can summarize the usability of port scan technology.

Key words:TCP CONNECT-SCAN SOCKETS System judgment Firewall TCP port

端口扫描技术

端口扫描属于安全探测技术范畴,对应于网络攻击技术中的网络信息收集技术。黑客能否进“房间”,关键在于他是否发现了打开的“门窗”。也就是说,关键是能否准确地收集系统信息。黑客要做的是构造目标网络中所有系统的地图,包括操作系统类型、版本号以及可以在其上运行的服务等。

黑客手工收集信息一般遵循以下步骤: [版权所有:http://think58.com]

(1)获取主机名与IP地址:可以通过使用whois与nslookup等工具。

(2)获得操作系统类型信息:标识的最快方法就是试图telnet至该系统,从标识来判断。

(3) FTP信息:黑客将测试是否开放FTP服务,匿名FTP是否可用,若可用,则试图发掘更多的潜在问题。

(4) TCP/UDP扫描:对于TCP, telnet可以用来试图与某一特定端口连接,这也是手工扫描的基本方法。从返回的标识可以得到更多的信息。从中再分析系统是否开放RPC服务、FINGER, RUSERS和RWHO等比较危险的服务。

这样,到这里为止,黑客完成了对远程系统信息的手工扫描。端口扫描软件就是要尽可能的自动地模拟黑客的扫描手段。

根据端口扫描的方法的不同,端口扫描技术分为五大类:

.全开扫描:通过完整的TCP连接探查端口。主要有TCP connect,反向ident.

.半开扫描:通过不完整的TCP连接探查端口。主要有SYN flag,IP ID header "dumb scan".

.隐蔽扫描(stealth scanning):利用FIN字段来探查端口。不包含标准三次握手的任一部分。主要有SMACK flag, ACK flags, NULL flags,ALL flags (XMAS).

.IP段扫描((sweeps scanning):同时对一个网段进行扫描。主要有TCP echo, UDP echo, TCP SYN, ICMP echo.

本设计成形后的软件是一个采用Tcp connect技术的端口扫描器。通过多线程技术可以通过同时打开多个套接字加速扫描。使用非阻塞I/O允许你设置一个低的时间用尽周期,同时观察多个套接字。但这种方法的缺点是很容易被发觉,并且被过滤掉。目标计算机的logs文件会显示一连串的连接和连接是出错的服务消息,并且能很快的使它关闭。因此本软件在实际扫描中不具备穿透防火墙的能力。同时,在设计中保持软件概念完整性的基础上也增加了一些实用小工具。

目录

中文摘要 I

英文摘要 II

1 研究背景 1

1.1 网络安全 1

1.2 安全扫描技术的产生及其发展 1

1.3安全扫描技术的分类 3

2 端口扫描技术 5

2.1开放扫描技术 5

2.2半开放扫描技术 5

2.3隐蔽扫描技术 6

2.4其它扫描技术 7

3 WINDOWS网络核心编程理论 9

3.1 TCP/IP协议模型 9

3.2应用程序接口 10

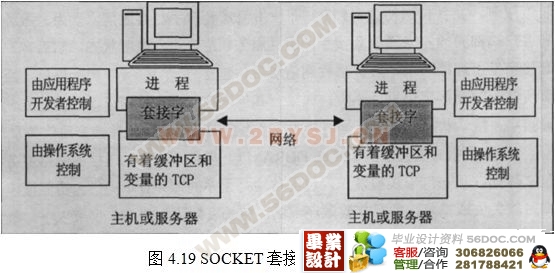

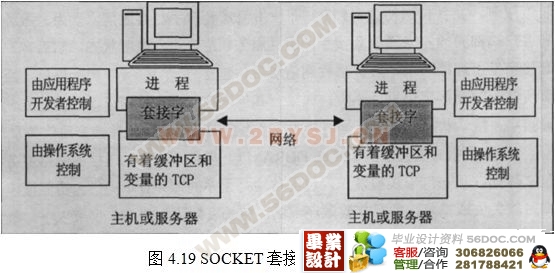

3.3进程通信 16

4 端口扫描的设计与实现 21

4.1设计目标 21

(毕业设计)

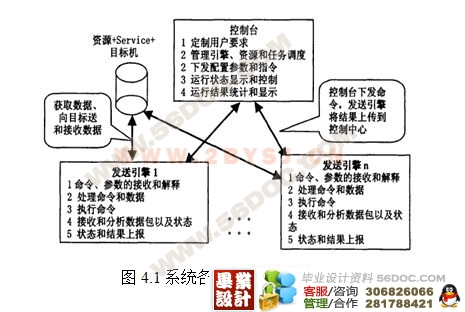

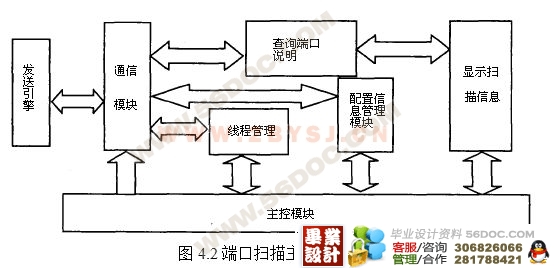

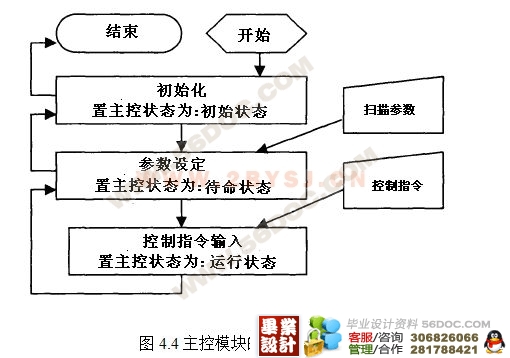

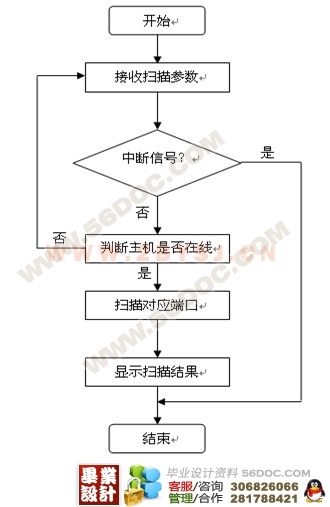

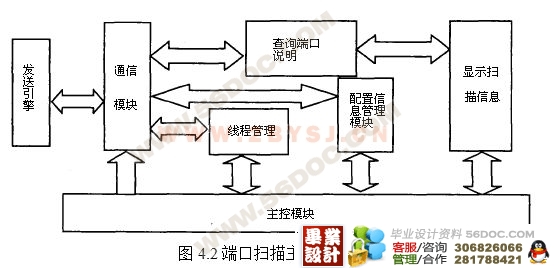

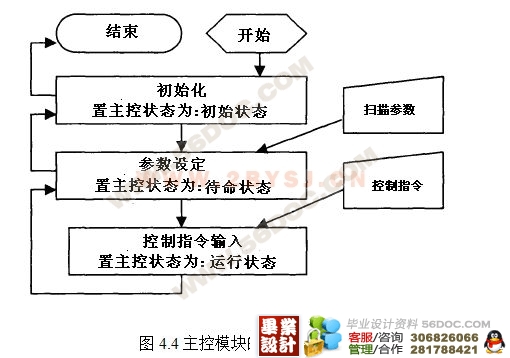

4.2 程序框架设计 21

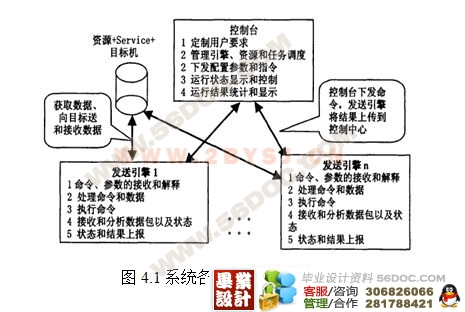

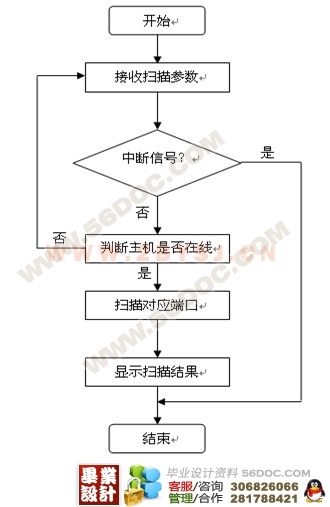

4.3 引擎系统设计 27

4.4 控制台与引擎间的通信 31

4.5 技术背景 32

4.6 网络通信 36

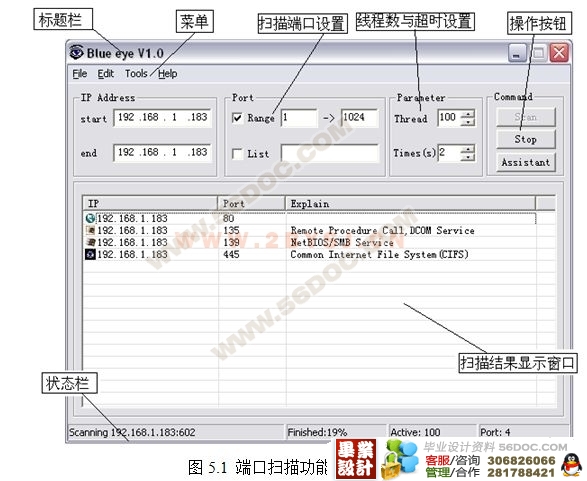

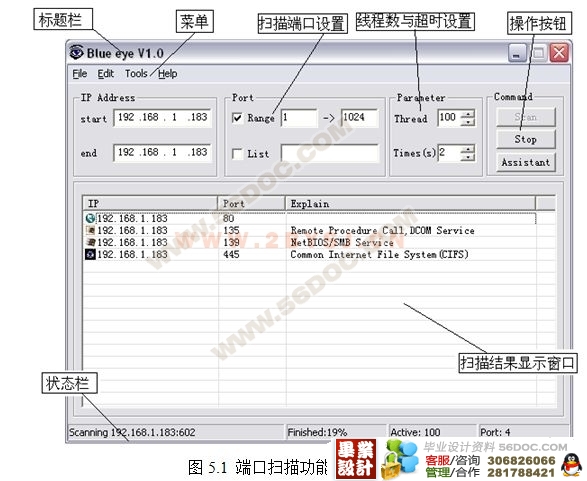

5 测试 44

5.1测试环境 44

5.2测试方法 44

5.3测试时间 47

总结 49

参考文献 50

致谢 51

Internet快速的发展,为我们带来了方便同时也带给了我们信息安全担忧。在计算机信息安全管理中可以通过端口扫描收集系统的信息来自动监测远程或本地主机安全性弱点的程序,可以发现远程服务器的各种tcp端口的分配及提供的服务与他们的软件版本。从而让管理员间接的或直观的了解到远程主机所存在的安全问题。从而端口扫描技术得到人们的重视。

本文首先对端口扫描技术的基本原理,扫描方式,主流软件和发展情况进行了介绍,然后介绍了在本扫描器实现有的开发工具和开发环境,最后介绍设计者自己设计的端口扫描器的特色和设计方向。并根据自己端口扫描技术方面的学习,查找发现最近发展的网络扫描技术。

在经过论述新技术给端口扫描带来的冲击和机遇后,作者对端口扫描技术的前景进行了预测,特别是对于如何识别操作系统和安全扫描器的进行了一定的前景前瞻,对端口扫描器进行了一些可行性的建议。然后作者根据自己对端口扫描的理解,提出了自己对一个网络攻击者冲破防火墙进行有效信息收集工作的看法。作为一个攻击者应该知道如何针对有效利用扫描技术提出自己的看法,并对端口扫描技术的可用性进行总结。

关键词: TCP connect扫描 SCOKETS 系统识别 防火墙 TCP端口

[资料来源:www.THINK58.com]

ABSTRACT

The Internet is fast of development, brought for us the convenience also brought us a misgiving of information safety in the meantime. In the safety management of the calculator, we can monitor long range or native host safety weakness of procedure through a port scan collecting the system information, which can discover the allotment, service that providing and their own soft edition of various TCP port in long range server. Thereby, the administrators can manage the safety problem that the long range host existing directly or indirectly. Thus the port scans technique has gradually in focus of people’s attention.

This text introduce the basic principle, scanned way, essential software and development circumstance scans technical basic principle to the port first and scanned way, essential software of port scan technology firstly, and then introduce the development tool and development environment in this scanner. Finally, it introduces the special features and design direction of port scanner that the designer design himself. But also according to his own study of scan technique of port, we can to seek for the network scan technology that developed recently.

[资料来源:THINK58.com]

After discussion the impact and opportunity that new technique bring to the port scan, the author has been forecast the foreground of port scan technology base on his own comprehension, especially for how to identify the operate system and safe scanner, and put forward some feasible suggestions of the port scanner. Then the author brings forward his attitude on the work that aggressor’s breaking through fire wall to collect valid information. As an aggressor, he should know how to put forward his viewpoint of making use of scan technology effectively, Also can summarize the usability of port scan technology.

Key words:TCP CONNECT-SCAN SOCKETS System judgment Firewall TCP port

端口扫描技术

端口扫描属于安全探测技术范畴,对应于网络攻击技术中的网络信息收集技术。黑客能否进“房间”,关键在于他是否发现了打开的“门窗”。也就是说,关键是能否准确地收集系统信息。黑客要做的是构造目标网络中所有系统的地图,包括操作系统类型、版本号以及可以在其上运行的服务等。

黑客手工收集信息一般遵循以下步骤: [版权所有:http://think58.com]

(1)获取主机名与IP地址:可以通过使用whois与nslookup等工具。

(2)获得操作系统类型信息:标识的最快方法就是试图telnet至该系统,从标识来判断。

(3) FTP信息:黑客将测试是否开放FTP服务,匿名FTP是否可用,若可用,则试图发掘更多的潜在问题。

(4) TCP/UDP扫描:对于TCP, telnet可以用来试图与某一特定端口连接,这也是手工扫描的基本方法。从返回的标识可以得到更多的信息。从中再分析系统是否开放RPC服务、FINGER, RUSERS和RWHO等比较危险的服务。

这样,到这里为止,黑客完成了对远程系统信息的手工扫描。端口扫描软件就是要尽可能的自动地模拟黑客的扫描手段。

根据端口扫描的方法的不同,端口扫描技术分为五大类:

.全开扫描:通过完整的TCP连接探查端口。主要有TCP connect,反向ident.

.半开扫描:通过不完整的TCP连接探查端口。主要有SYN flag,IP ID header "dumb scan".

.隐蔽扫描(stealth scanning):利用FIN字段来探查端口。不包含标准三次握手的任一部分。主要有SMACK flag, ACK flags, NULL flags,ALL flags (XMAS).

.IP段扫描((sweeps scanning):同时对一个网段进行扫描。主要有TCP echo, UDP echo, TCP SYN, ICMP echo.

[来源:http://www.think58.com]

本设计成形后的软件是一个采用Tcp connect技术的端口扫描器。通过多线程技术可以通过同时打开多个套接字加速扫描。使用非阻塞I/O允许你设置一个低的时间用尽周期,同时观察多个套接字。但这种方法的缺点是很容易被发觉,并且被过滤掉。目标计算机的logs文件会显示一连串的连接和连接是出错的服务消息,并且能很快的使它关闭。因此本软件在实际扫描中不具备穿透防火墙的能力。同时,在设计中保持软件概念完整性的基础上也增加了一些实用小工具。

[资料来源:www.THINK58.com]

目录

中文摘要 I

英文摘要 II

1 研究背景 1

1.1 网络安全 1

1.2 安全扫描技术的产生及其发展 1

1.3安全扫描技术的分类 3

2 端口扫描技术 5

2.1开放扫描技术 5

2.2半开放扫描技术 5

2.3隐蔽扫描技术 6

2.4其它扫描技术 7

3 WINDOWS网络核心编程理论 9

3.1 TCP/IP协议模型 9

3.2应用程序接口 10

3.3进程通信 16

4 端口扫描的设计与实现 21

4.1设计目标 21

(毕业设计)

4.2 程序框架设计 21

4.3 引擎系统设计 27

4.4 控制台与引擎间的通信 31

4.5 技术背景 32

4.6 网络通信 36

5 测试 44

5.1测试环境 44

5.2测试方法 44

5.3测试时间 47

总结 49

参考文献 50

致谢 51

[资料来源:http://www.THINK58.com]